Найдена вредоносная программа Shlayer для macOS, которая может выключать систему Gatekeeper и в дальнейшем устанавливать вредоносные скрипты. Троянская программа Astaroth, которая предназначена для операционной системы Windows, использует системный процесс одного из самого известного антивируса – Avast.

Первое вредоносное программное обеспечение выключая защиту Gatekeeper может выполнять неподписанный код. Данный вирус был найден год назад и выдавал себя за обновление AdobeFlash. Новая версия также выдает себя за обновление продукта Adobe, но распространяется не через торренты как его предшественник, а через сломанные домены и клоны вполне легальных сайтов. Заражение происходит, когда пользователь посещая такой сайт, получает сообщение о якобы необходимости обновления AdobeFlash и кликает по нему. Иногда такие сообщения могут показываться на вполне легальных сайтах в виде рекламы.

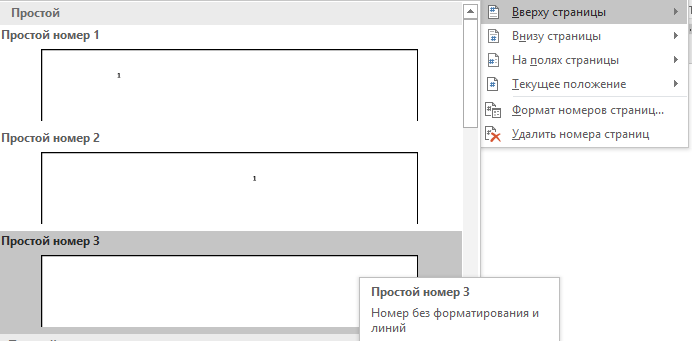

Ни одна версия macOS не защищена, включая и последнюю 10.14.3 Mojave. К своим жертвам Shlayer попадает в виде файлов с расширениями .DMG, .PKG, .ISO, .ZIP, причем некоторые из них имеют цифровую подпись Apple, поэтому они выглядят как полностью легитимные.

Дополнительные компоненты загружаются в результате использования последней версией зловреда вредоносных shell-скриптов.

Пользователь монтирует образ DMG и запускает установщик, после чего со скрытой папки из смонтированного раздела запускается вредоносный скрипт .command, который выполняет декодирование и дешифровку второго скрипта, который также содержит другой закодированный скрипт и который при необходимости также будет запущен на выполнение.

И так запускаясь друг за другом и дойдя до последнего скрипта, происходит первый этап заражения. Начинается сбор данных о вашей версии macOS: уникальный идентификатор системы, генерируется сессия GUID (для этого используется uuidgen), создается уникальная URL-ссылка и выполняется сбор другой информации, которая нужна для второго этапа заражения. Второй этап начинается загрузкой по созданной на первом этапе URL-ссылке другого вредоносного компонента. Тогда загружается .ZIP файл, создавая папку /tmp, данные распаковываются и из содержимого собирается исполняемый файл, который запускается. Окно самого скрипта закрывается командой killallTerminal. Далее происходит еще ряд действий, конечным результатом которых является показ нежелательной рекламы. Но в любой момент времени ситуация может измениться и вместо рекламы можно ожидать куда более опасных действий.

Вредоносное ПО для Windows ворует данные и устанавливает другие вредоносные модули. Astaroth нацелен на бразильских и европейских пользователей. Все действия при попадании в операционную систему скрываются путем использования вполне легитимных системных процессов для доставки и запуска вредоносных скриптов.

Нынешняя версия трояна способна выполнять заражение aswrundll.exe, что является процессом антивируса Avast. После заражения происходит сбор информации о текущей машине и загрузка дополнительных модулей.

Также троян может выполнять заражение unins000.exe, что является одним из процессов антивируса GASTecnologia, в том случае, если Avast на компьютере отсутствует.

Astaroth старается собрать информацию из буфера обмена, перехватывает нажатия клавиш и может похитить ваши логины и пароли.

Компания Avast уже принимает решение и выпустила обновление, которое не позволит выполнить заражение.

Можно сделать выводы, что хакеры не спят и все чаще используют более сложные и запутанные способы запуска своих вредоносных скриптов.

Нужно помнить, что ни один антивирус не защитит вас на 100%, главное быть внимательным и пользоваться проверенными антивирусными решениями вроде, Malwarebytes, о котором на нашем сайте уже упоминалось не раз.